Qu’est ce que le DHCP Snooping ?

La fonction DHCP snooping permet à un périphérique de commutation d’examiner tout le trafic DHCP initié à partir des ports non approuvés du réseau. Lorsque le DHCP snooping est activée sur un VLAN, le système examine les messages DHCP envoyés par des hôtes non approuvés associés au VLAN et extrait leurs adresses IP et les informations de bail. Ces informations sont utilisées pour créer et maintenir la base de données du DHCP snooping. Seuls les hôtes qui peuvent être vérifiés à l’aide de cette base de données sont autorisés à accéder au réseau.

[Remarque : par défaut, les ports access sont traités comme des ports non approuvés et les ports trunk sont traités comme des ports approuvés dans Mist.]

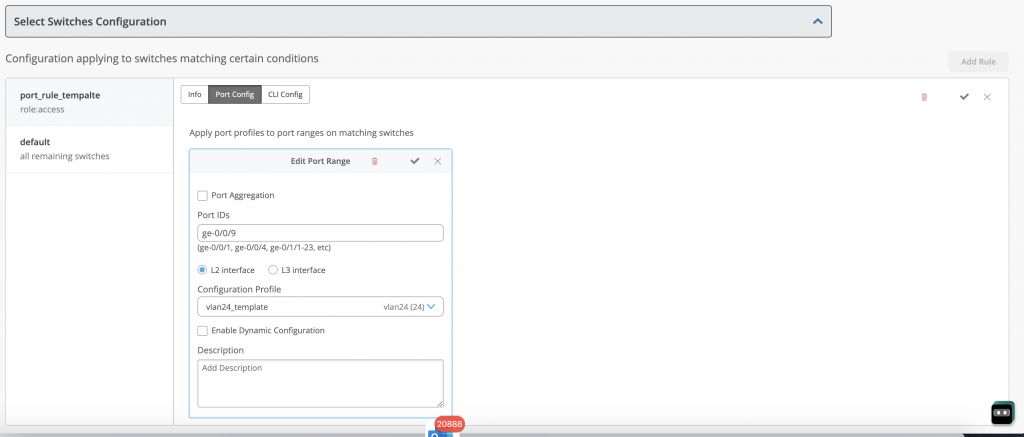

Il existe trois endroits où vous pouvez configurer le DHCP Snooping/ARP Inspection/IP Source Guard également à partir de l’interface utilisateur.

a.) Switch Device Details page

b.) Network → Switch Configuration page

c.) Organization → Switch Templates.

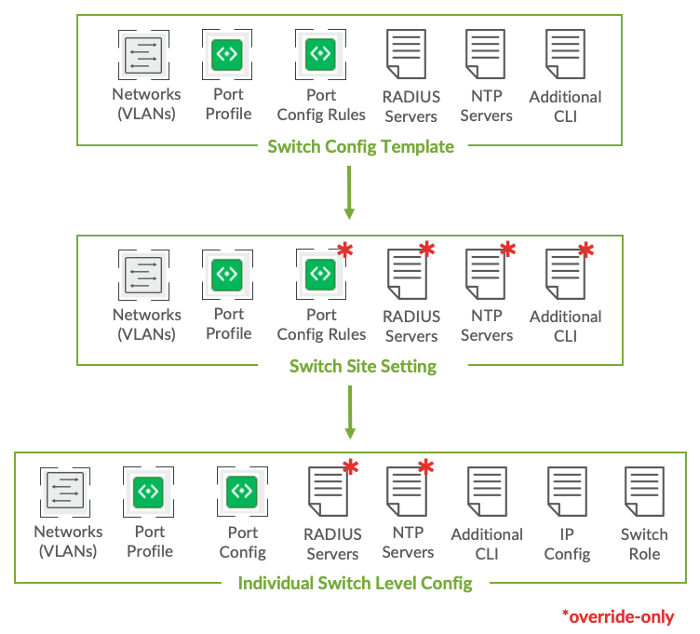

Mist étant construit sur un modèle de configuration par hiérarchie, la priorité de configuration sera en premier sur Switch Device Detail page > Network → Switch Configuration page > Organization → Switch Templates. Les changements sur un switch spécifique étant prioritaire et celle au niveau de l’organisation la plus générale.

Exemple de configuration du DHCP snooping

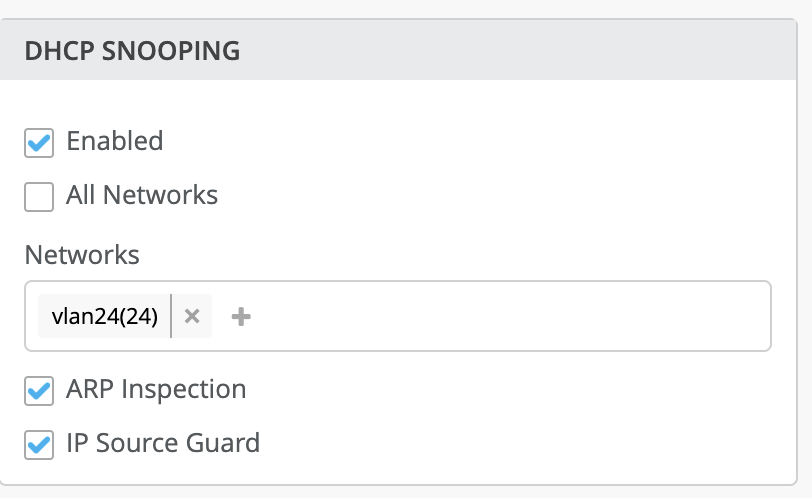

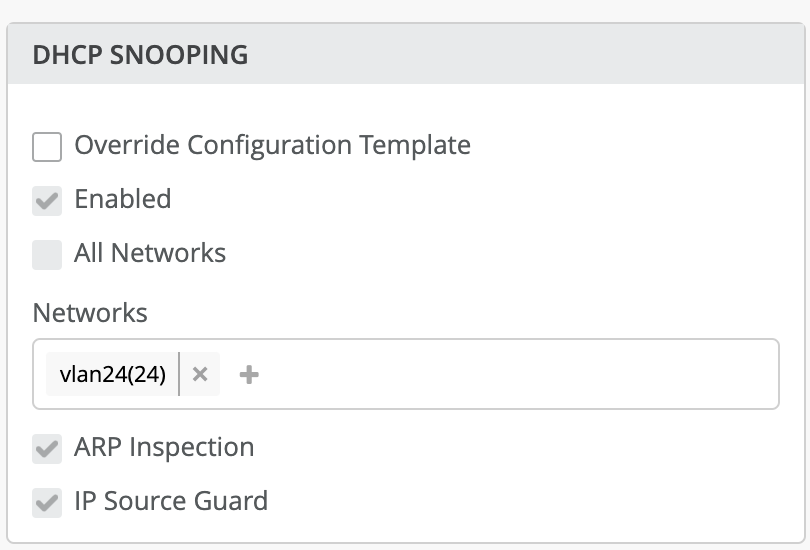

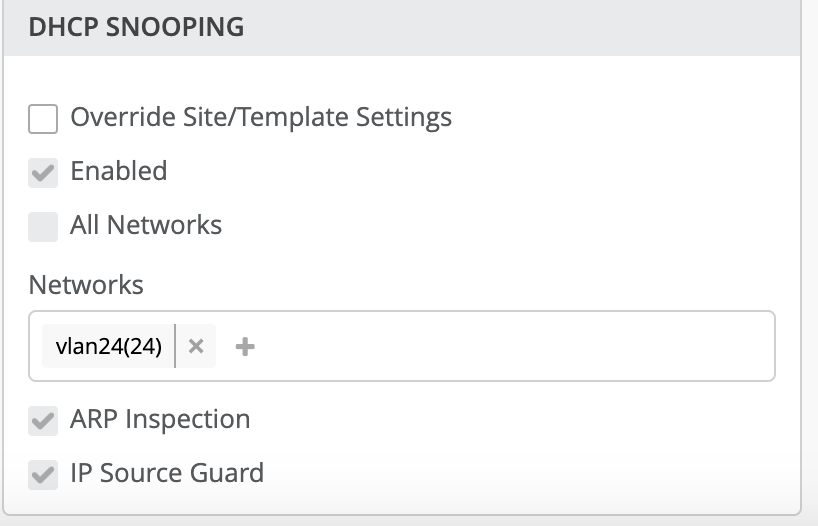

Voici ci-dessous l’exemple où vous pouvez activer la configuration sur votre réseau. Il existe deux options que vous pouvez activer pour tous les réseaux ou un réseau unique selon vos besoins.

Dans l’exemple ci-dessous, nous activons le DHCP snooping pour le réseau unique → Vlan24 (vlan-id-24).

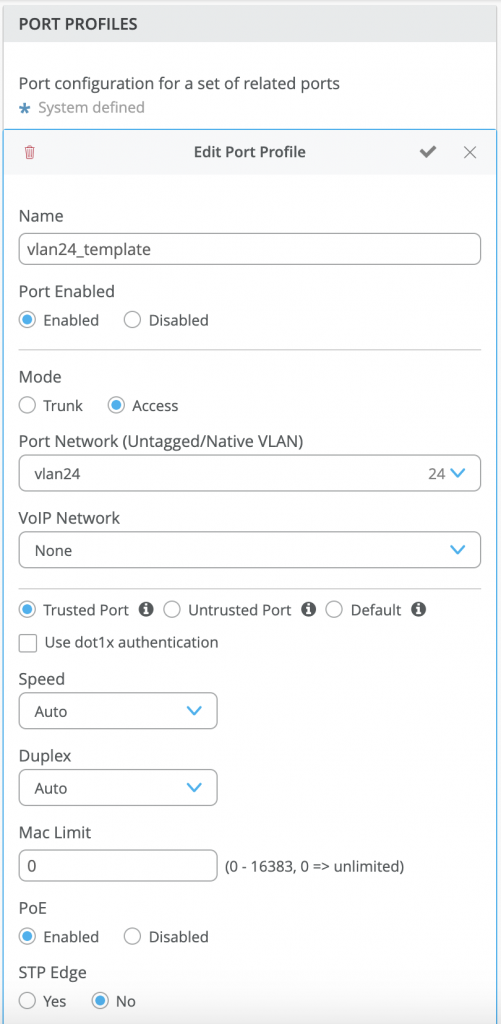

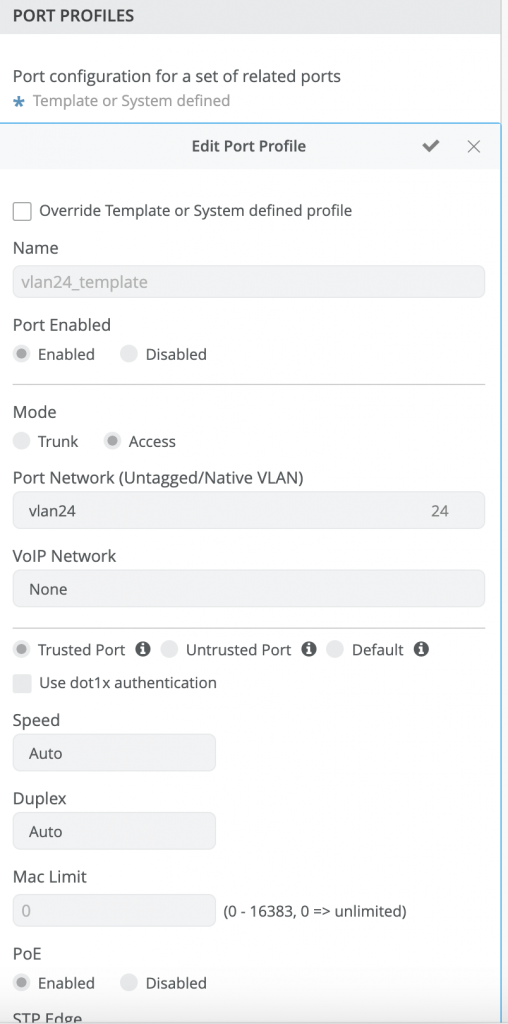

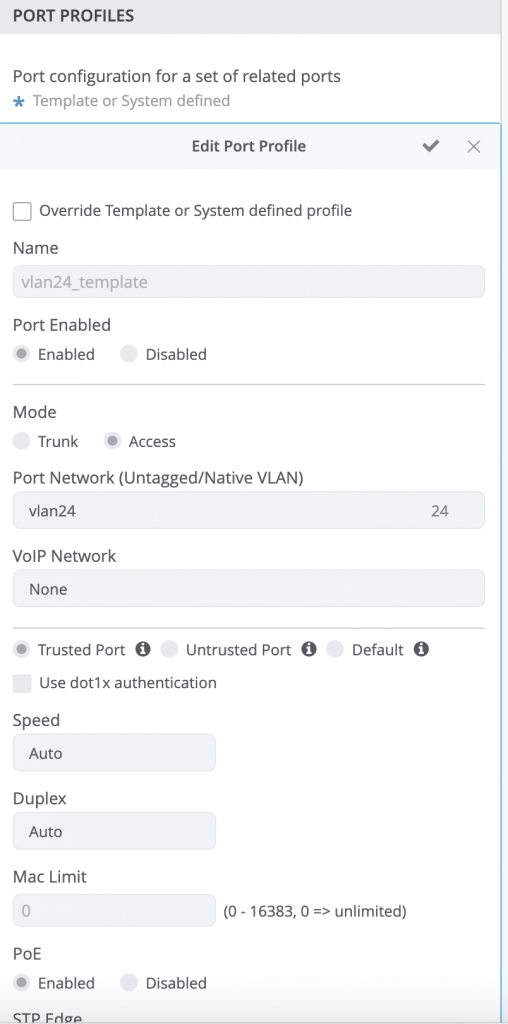

Le VLAN doit être présent sur le switch pour prendre en compte la configuration. C’est pourquoi nous devons ajouter le port au Port_profile.

Pour le Access port_profile, nous avons les options pour le rendre Trusted et Untrusted. S’il n’est pas défini, il sera sur Par défaut. Le port _network peut être un réseau simple ou un réseau VoIP.

Les ports trunks par défaut toujours approuvés.

Dans l’exemple ci-dessous, nous rendons le port access comme trusted.

Le Port_profile du port serait comme ci-dessous :

Nous avons la possibilité de remplacer le DHCP snooping à partir des paramètres du site et des paramètres de l’appareil :

Site Settings:

Device Settings:

Nous avons les options pour remplacer les options Trusted/Untrusted/default pour le port_profile à partir des paramètres du site et des paramètres de l’appareil :

Site Settings :

Device Settings :

Commande CLI Junos

La commande Junos pour configurer le DHCP snooping

set vlans default forwarding-options dhcp-securityLa commande Junos pour vérifier la table du DHCP snooping

show dhcp-security bindingPour plus d’informations sur le DHCP snooping, veuillez consulter le site de Juniper : https://www.juniper.net/documentation/us/en/software/junos/security-services/topics/concept/port-security-dhcp-snooping-els.html