Principes

ZTNA ou Zero Trust Network Access, est une catégorie de technologies qui fournit un accès sécurisé à distance aux applications et aux services. Contrairement à un VPN, le ZTNA fournit un accès sécurisé par application en configurant et détruisant automatiquement les tunnels si nécessaire.

Pour comprendre le ZTNA, il est primordial de comprendre le modèle et le cadre sur lequel il est basé. ZTNA est un composant du ZTS (Zero Trust Security), ce modèle fournit une philosophie dont nous devrions aborder la sécurité du réseau. Cette base est importante pour comprendre les composants et les méthodologies dont nous mettons en place le ZTNA.

Modèle Zero Trust Security

Le modèle ZTS adhère à la philosophie qu’on ne doit faire confiance à personne à l’extérieur ou à l’intérieur du réseau, à moins que son identification n’ait été soigneusement vérifiée. On part du principe que n’importe qui peut être compromis, il est peu important que vous soyez à distance ou sur le réseau interne, tout le monde doit être vérifié. En d’autres termes, l’accès aux applications et aux ressources n’est pas accepté selon l’emplacement (réseau mis en place traditionnellement par les équipes informatiques) mais après une vérification de l’identité, du contexte et de la sécurité avec des accès qu’aux ressources dont ils ont besoin. En résumé, un utilisateur vérifié n’aura accès qu’aux applications spécifiques dont il a vraiment besoin et chaque accès à une application est vérifié indépendamment.

Philosophie

Afin de mettre en place le ZTNA et la vérification de l’identité et de l’intégrité, il existe 3 piliers au minimum sur la vérification :

- Identité (Qui êtes vous ? Êtes vous celui que vous prétendez ? Êtes-vous autorisé à accéder à cette ressource ?)

- Identification

- Authentification

- Autorisation

- Contexte (Reçoit les accès minimaux aux ressources)

- Privilèges minimums

- Sécurité (Est-ce que la machine est sécurisée ?)

- Machine sécurisée

- Vérification de l’antivirus, antimalware est en cours d’exécution

- Vérification de plusieurs conditions sont bien remplis sur la posture de sécurité avant accès à la ressource

- Machine sécurisée

Il est à savoir que le ZTNA ne s’arrête jamais à la vérification une fois qu’un utilisateur a obtenu l’accès. ZTNA effectue une surveillance et une validation en continue, toute modification de l’identité, du contexte ou de la posture de sécurité provoque une réévaluation et les accès révoquées au fur et à mesure si nécessaire.

Technologie

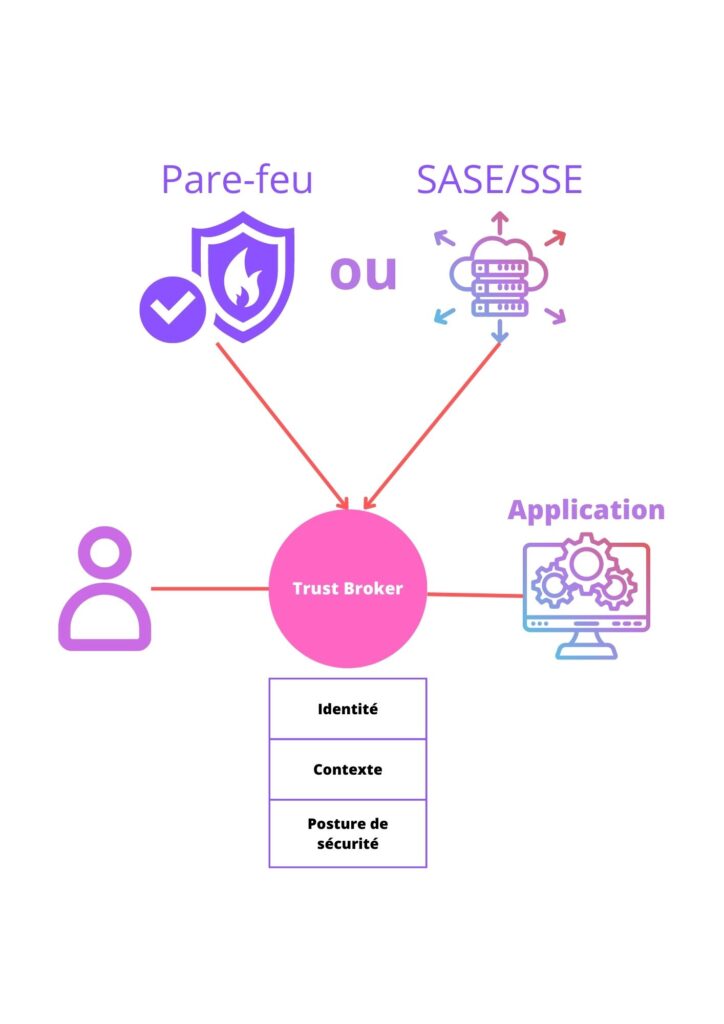

ZTNA est la technologie par laquelle les principes de ZTS peuvent être utilisés pour sécuriser l’accès aux applications et aux ressources. Le cœur de la technologie qui permet les principes de Zero Trust s’appelle le Trust Broker. Cet élément se trouve entre l’utilisateur et l’application, le Trust Broker fournit des limites d’accès logiques et adhère aux principes de Zero Trust ; ce qui veut dire que le Trust Broker est responsable de la vérification de l’identité, du contexte et de la posture de sécurité. Une fois vérifié, une connexion est établie entre l’utilisateur et l’application spécifique demandée et sera surveillée en continue sur les changements apportés pendant le cycle de vie de la session. Le Trust Broker peut être un pare-feu dans un datacentre ou un fournisseur cloud; si vos applications et les ressources sont accessibles via SASE ou SSE, le Trust Broker est le fournisseur cloud lui-même.

La chose importante à retenir est que le Trust Broker n’est pas un seul équipement mais une solution décentralisée de diverses technologies qui composent le Control Plan et le Data Plane.

Le Controle Plane gère le management, l’intelligence et la surveillance des politiques de sécurité.

Le Data Plane gère l’application des stratégies de sécurité et établit généralement la connexion entre l’utilisateur et l’application.

Conclusion

La marque d’un ZTNA varie selon les fournisseurs, il est important de connaître le principe du Zero Trust. D’un point de vue technologique, il existe de nombreuses façons de mettre en place le ZTNA et il est rare qu’il soit la même d’un fournisseur à un autre. Ce qu’il faut retenir est que chaque accès par un utilisateur qu’importe son emplacement doit être vérifié sur son identité, le contexte et la posture de sécurité et de fournir une visibilité uniquement sur les applications pour lesquelles il est spécifiquement autorisé d’accès avec une surveillance du tunnel en continue par le Trust Broker.

SASE : Secure Access Secure Edge – Than Tech

18 janvier 2023 at 15 h 55 min[…] est conçu en pensant à l’utilisateur final et cela commence par l’idée du ZTNA (Zero Trust Network Access). Cela signifie que nous ne faisons pas attention d’où […]